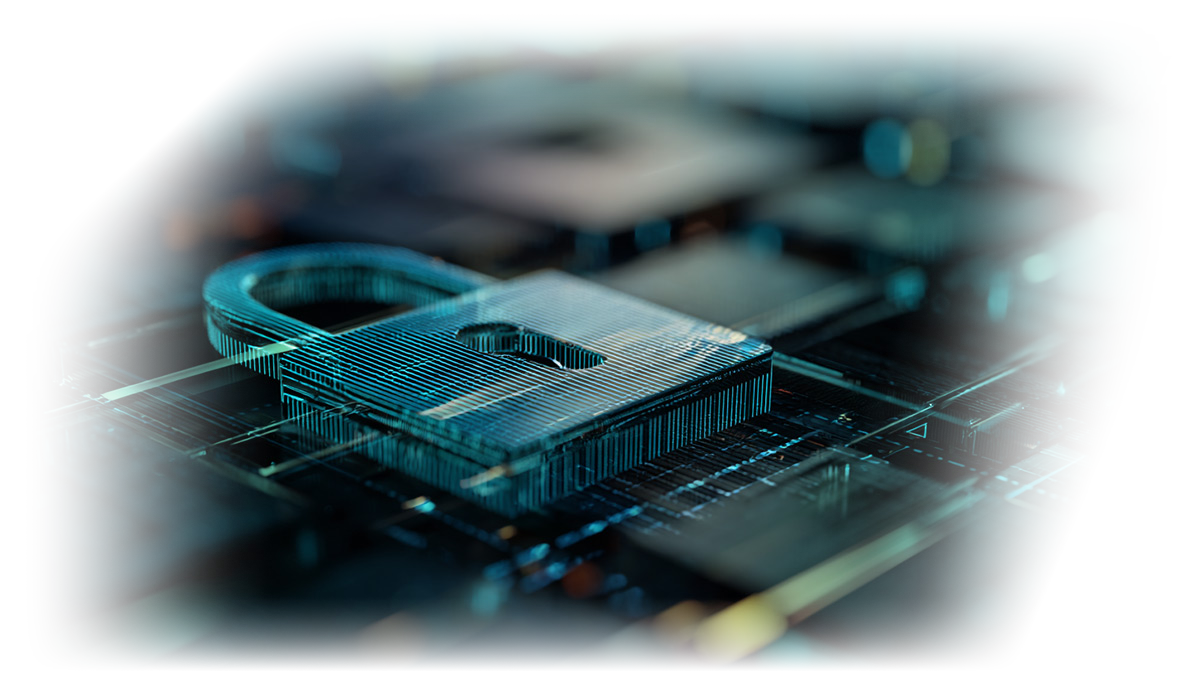

現代的安全性有賴於機密運算

從無現金交易到 AI 查詢,我們持續與匿名應用程式和第三方分享私人資料。個人面臨的風險很高,而企業的風險甚至更高,所以敏感度極高的工作負載通常會在實體隔離硬體上執行。

在加密的可信賴執行環境 (trusted execution environment, TEE) 使用應用程式與資料時,機密運算會藉由保護這些應用程式與資料,改變風險方程式。藉助機密運算,敏感資料可在受應用程式、 API 和 AI 模型使用期間,仍保持私密和加密狀態。

無論在何處以什麼方式使用,機密運算都能協助保護資料,奠定我們所倚賴的信任基礎,而且大部分都是在搭載 AMD SEV 的 AMD EPYC 伺服器處理器上執行。

為什麼 AMD SEV 是機密運算的基礎

立即保護使用中的資料

AMD SEV 已準備就緒,可協助在資料中心的 AMD EPYC 伺服器處理器,以及在主要雲端服務供應商和作業系統上,保護執行階段的工作負載和資料。

無須變更程式碼

只要在採用 AMD EPYC 處理器的平台上,啟動機密的虛擬機器 (virtual machine, VM),就能協助保護來自主機作業系統、管理程式和硬體的工作負載。

協助保護機密 AI

AMD SEV 有助於保護訓練資料、模型和推論管道,為協同作業的機密 AI 奠定基礎。

經過實證的成熟生態系統

AMD SEV 以業界標準為基礎,採用能夠支援超大規模可驗證安全性和可稽核信任協定的技術。

在 AMD SEV 上執行機密運算的 5 大理由

瞭解超大規模業者、雲端服務供應商、作業系統和虛擬化平台為何能在 AMD SEV 上打造機密運算解決方案。

AMD SEV 如何運作?

AMD SEV 是 AMD EPYC 伺服器處理器的硬體式機密運算技術,可建立可信賴執行環境 (TEE),而且不需要對受保護的應用程式與工作負載進行程式碼變更、工作負載分區或開發。

AMD SEV 是 7000、8000 與 9000 系列 AMD EPYC 伺服器處理器上的內建功能。AMD SEV 不適用於 4000 系列 AMD EPYC 伺服器處理器。

以硬體為基礎

AMD SEV 使用硬體式加密與完整性保護,將工作負載與主機作業系統、管理程式和其他租用戶隔離,保護 VM 記憶體不受未經授權的存取。

使用機密 VM 簡化部署作業

AMD SEV 使用機密 VM 來建立可信賴執行環境 (TEE)。您可以隨即轉移現有的工作負載,無需變更應用程式的程式碼。

支援遠端認證服務

AMD SEV 會在執行階段驗證機密性,並提供可稽核的認證記錄,顯示工作負載受到保護。

將機密運算延伸至相容的裝置

第 5 代 AMD EPYC 伺服器處理器包含 TEE 裝置介面安全性通訊協定 (TEE Device Interface Security Protocol, TDISP),能讓機密 VM 與相容裝置共用加密記憶體。

發揮 AI 的最大潛能

AMD SEV 能在可隨需啟動的機密 VM 中保護工作負載和資料,有助於簡化安全性,並從訓練到推論,全程確保 AI 生命週期的隱私。

瞭解 AMD SEV 如何實現機密 AI 並推動創新

由於機密運算採用 AMD SEV 技術且易於部署,平台、雲端廠商和企業紛紛用它來打造新產品,建立新的協同合作方式,並為資料提供額外的保護,同時更快投入生產。

案例研究

探索採用 AMD SEV 技術的實際機密運算部署。

部署選項

自 2017 年推出搭載 AMD SEV 的 AMD EPYC™ 7001,並成為 7000、8000 和 9000 全系列伺服器處理器皆採用的技術後,AMD SEV 如今已成為機密運算的首選技術。它是業界最成熟的機密運算生態系統,以開放標準為後盾,並深受《財富》雜誌 500 大企業的信賴,為客戶提供多種雲端服務選擇。

雲端供應商使用 AMD SEV 大規模提供機密運算

主要雲端供應商提供採用 AMD SEV 技術的統包式機密運算解決方案。只需在採用 AMD EPYC 伺服器處理器的執行個體上啟動機密 VM,便能執行您的工作負載。

- Amazon Web Services

- Google Cloud

- IBM Hybrid Cloud

- Microsoft Azure

- Oracle Cloud Infrastructure

平台使用 AMD SEV 建構機密運算解決方案

作業系統、雲端原生運算,以及虛擬化軟體都能使用 AMD SEV,提供無需變更程式碼的機密運算解決方案。

- KVM

- Linux

- Nutanix

- OpenStack

- Red Hat

- SUSE

- VMware

OEM 利用 AMD SEV 提供硬體層級的安全性

使用 AMD EPYC 伺服器處理器建置的伺服器和裝置內建 AMD SEV 技術,製造商啟用後即可提供現成可用的機密運算平台。

- Dell

- HPE

- IBM

- Lenovo

- Supermicro

常見問答

機密運算是一種安全性技術,可在處理工作負載時加以隔離,有助於保護工作負載不受惡意攻擊者侵害,例如遭到竄改的軟體、遭入侵的管理程式或惡意的系統管理員。資料與工作負載會載入可信賴執行環境 (TEE),這是硬體式的加密執行階段,可防止管理員、其他使用者及主機本身存取 TEE 內容。

透過在執行階段對工作負載與資料進行加密,機密運算有助於保護工作負載與資料,避免遭到主機系統與惡意攻擊者(包括管理程式)存取。機密運算有助於確保資料隱私,讓組織能在公有、多租戶雲端上安全地執行敏感工作負載。

組織也可以使用機密運算作為共用與處理資料的基礎,而不透露來源資料,提供以協作方式處理敏感資訊。例如,AI 服務在推論和訓練期間可以使用機密運算,以保護經由 AI 管道處理的敏感資料並保持匿名。使用者可以提出問題、摘要說明文字,並以機密方式生成影片和影像。這種以機密方式執行工作負載的模式可延伸至 AI 模型訓練、醫療保健與金融分析、產品開發模擬等領域,幾乎可用於任何在執行過程中必須保持隱私與安全的作業流程。

最後,機密運算有助於簡化法規合規性。採用 AMD SEV 時,每個可信賴執行環境 (TEE) 都會在執行階段驗證機密性,並提供可稽核的認證記錄,顯示工作負載受到保護。

機密 VM 採用虛擬化技術來建立可信賴執行環境 (TEE),在資料使用中時,協助視需要保護資料。由於 TEE 是以 VM 為基礎,因此保護工作負載就像啟動 VM 或容器一樣簡單,無需變更程式碼。機密 VM 在啟動時及其執行期間均提供認證。AMD 安全加密虛擬化 (AMD SEV) 是業界最廣為採用的機密 VM 解決方案。1

AMD SEV 是經過實證、以 VM 為基礎的機密運算解決方案,能在無需變更程式碼的情況下保護使用中的資料,讓組織能安全地從敏感資料中創造價值,協助實現安全的協作,並在採用 AMD EPYC 伺服器處理器的開放式生態系統上,執行機密 AI 與工作負載。AMD SEV 是 AMD EPYC 伺服器處理器的硬體式功能,啟用時會自動加密並解密機密 VM 與主機處理器、記憶體和管理程式之間的通訊,有助於確保主機、其他使用者和管理員無法存取工作負載。

AMD SEV 是 AMD Infinity Guard2 元件,適用於 7000、8000 和 9000 系列的 AMD EPYC 伺服器處理器。AMD SEV 可用於協助保護雲端、混合雲環境與地端環境中的工作負載。AMD EPYC 4000 系列伺服器處理器不支援 AMD SEV。

AMD SEV 是一套複雜精密的機密運算解決方案,從簡化機密運算到實現協作工作流程與機密 AI,都能帶來極大的價值。以下是 SEV 成為現今業界首選的主要原因:

- 立即保護使用中的資料:無需進行設計、程式碼變更或磁碟分區。只要啟動機密 VM,就能立即保護您的工作負載和資料。

- 無須變更程式碼:訪客軟體與資料無需修改,即可在 AMD SEV 機密 VM 中執行。舊版軟體、AI 模型、資料庫,如果能在 VM 或容器中執行,便也能在 AMD SEV 機密 VM 中執行。

- 啟用機密 AI:有了 AMD SEV,您可以在訓練和推論期間,協助保護專屬 AI 模型和敏感資料,以實現機密協作。AI 開發人員可加速創新,而 AI 用戶端則可在不將資料洩漏給 AI 模型或協作者的情況下,私下分享資料並產生深入分析結果。

- 廣大的生態系統:AMD SEV 是業界最成熟的機密運算生態系統1,獲得 Red Hat、SUSE 與 Canonical 等開放原始碼 Linux 發行版的廣泛採用。SEV 支援 VMware vSphere、Nutanix AOS 和 Microsoft Windows Server 上的私有雲部署。各大雲端服務供應商最終也都推出了以 SEV 為基礎的機密 VM:Microsoft Azure、AWS、Google Cloud、Oracle Cloud Infrastructure、IBM cloud,以及 Alibaba Cloud。

- 以業界標準為基礎:AMD SEV 韌體以 PCI-SIG、Caliptra 和 Confidential Computing Consortium 所開發的通訊協定和技術為基礎。

AMD SEV 會在啟動時以及經機密 VM 或遠端單位授權時,產生認證報告。此報告包含簽署金鑰,防偽性可追溯至硬體根信任。

AMD SEV 支援多種 Linux 發行版、雲端平台,以及特定的 Windows 與 VMware 環境。請查看 AMD SEV 技術文件,以取得最新更新。

一般而言,AMD SEV 支援:

Linux 發行版

- Ubuntu

- Red Hat Enterprise Linux (RHEL)

- SUSE Linux Enterprise Server (SLES)

- Fedora

- Oracle UEK

Windows 和 VMware 環境

- Windows Server

- VMware vSphere

雲端供應商

- AWS EC2

- Google Confidential VM

- Azure

從第 1 代 AMD EPYC 伺服器處理器開始,AMD EPYC 伺服器處理器皆內建 AMD SEV。AMD SEV 不適用於 4004 和 4005 系列 AMD EPYC 伺服器處理器或 AMD Ryzen™ 處理器。

產品組合

AMD SEV 在第 1 代 AMD EPYC 伺服器處理器上首次推出。在最新的第 5 代 AMD EPYC 伺服器處理器上,AMD SEV 將可信賴執行環境擴充到 PCIe 連接的裝置,例如支援 TEE 裝置介面安全性協定 (TDISP) 的顯示卡、網路介面控制器 (Network Interface Controller, NIC) 和儲存裝置。

AMD SEV 是 7000、8000 與 9000 系列 AMD EPYC 伺服器處理器上的內建功能。AMD SEV 不適用於 4000 系列 AMD EPYC 伺服器處理器。

資源

進一步瞭解 AMD SEV,並取得在您的環境中部署機密運算的技術資訊。

聯繫 AMD

註冊訂閱 AMD 電子報與公告,包括即將進行的活動與網路研討會。

請 AMD EPYC 銷售專家與您聯絡。

尾註

- EPYC 伺服器處理器上的機密運算是由 SEV 安全性功能支援,此功能於 2017 年的第 1 代 EPYC 中亮相。在 2020 年,第 2 代 EPYC 為 Google Cloud 首個機密運算雲端執行個體提供技術支援。AMD EPYC:支援數量在主要雲端服務供應商 (Cloud Service Provider, CSP) 的各種機密 VM 選項中居於首位;在 Linux 內核支援主機和訪客;在所有主要的 Linux 發行版均有提供;支援 VMware;支援機密容器。(EPYC-056)

- 不同世代和/或系列的 EPYC™ 處理器具有不同的 AMD Infinity Guard 功能。伺服器 OEM 和/或雲端服務供應商必須啟用 Infinity Guard 安全性功能才能執行。請諮詢您的 OEM 或供應商,以確認是否支援這些功能。如需瞭解更多有關 Infinity Guard 的資訊,請造訪 https://www.amd.com/en/technologies/infinity-guard。(GD-183A)

- EPYC 伺服器處理器上的機密運算是由 SEV 安全性功能支援,此功能於 2017 年的第 1 代 EPYC 中亮相。在 2020 年,第 2 代 EPYC 為 Google Cloud 首個機密運算雲端執行個體提供技術支援。AMD EPYC:支援數量在主要雲端服務供應商 (Cloud Service Provider, CSP) 的各種機密 VM 選項中居於首位;在 Linux 內核支援主機和訪客;在所有主要的 Linux 發行版均有提供;支援 VMware;支援機密容器。(EPYC-056)

- 不同世代和/或系列的 EPYC™ 處理器具有不同的 AMD Infinity Guard 功能。伺服器 OEM 和/或雲端服務供應商必須啟用 Infinity Guard 安全性功能才能執行。請諮詢您的 OEM 或供應商,以確認是否支援這些功能。如需瞭解更多有關 Infinity Guard 的資訊,請造訪 https://www.amd.com/en/technologies/infinity-guard。(GD-183A)